Wenn wir über Bluetooth sprechen, hören wir oft Wörter wie BLE, Beacon, iBeacon, Eddytstone usw. Welche Verbindungen und Unterschiede gibt es? Im Folgenden finden Sie eine detaillierte Erläuterung der Bluetooth-Technologie, die in gebräuchlichen Bluetooth-Fachbegriffen und -Anwendungen verwendet wird.

1. Erläuterung der Bluetooth-Fachbegriffe

Leuchtfeuer: Beacon basiert auf Bluetooth Low Energy Proximity Sensing durch Übertragung einer universell eindeutigen Kennung, die von einer kompatiblen App oder einem kompatiblen Betriebssystem erfasst wird.

2. Der Ursprung und die Klassifizierung von BLE

Die ursprüngliche Spezifikation wurde 2006 von Nokia unter dem Namen Wibree entwickelt. Das Unternehmen entwickelte eine an den Bluetooth-Standard angepasste drahtlose Technologie, die einen geringeren Stromverbrauch und geringere Kosten ermöglicht und gleichzeitig die Unterschiede zur Bluetooth-Technologie minimiert. Die Ergebnisse wurden 2004 unter dem Namen Bluetooth Low End Extension veröffentlicht. Wibree ist eine neue Hochfrequenztechnologie, die neben Bluetooth arbeiten kann, aber nur einen Bruchteil der Leistung verbraucht. Die Technologie wurde als Bluetooth Smart vermarktet und die Integration in die Version 4.0 der Core Specification wurde Anfang 2010 abgeschlossen.

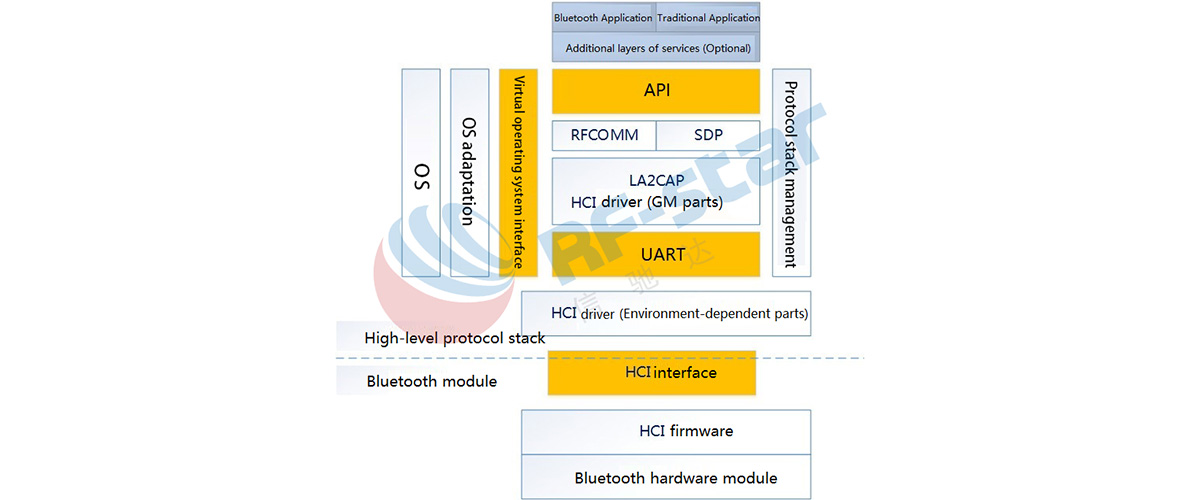

1) Bluetooth-Geräte - Geräte vor 4.0 - Bluetooth BR/EDR (Klassisches Bluetooth).

Ein Classic Bluetooth-Gerät kann mit anderen Classic Bluetooth-Geräten und Bluetooth Smart Ready-Geräten kommunizieren. B. drahtlose Telefonverbindungen, drahtlose Kopfhörer und drahtlose Lautsprecher usw. SPP (Serial Port Profile) ist ein klassisches Bluetooth-Profil. SPP definiert die Anforderungen an Bluetooth-Geräte, die für den Aufbau emulierter serieller Kabelverbindungen mit RFCOMM zwischen zwei Peer-Geräten erforderlich sind.

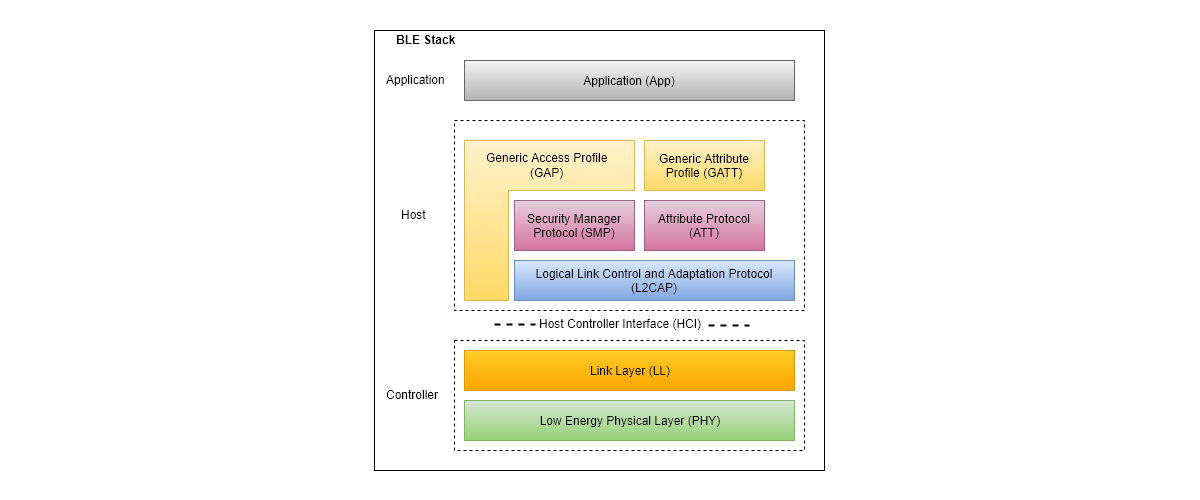

2) Bluetooth-Smart Geräte - Grundsätzlich Bluetooth-Low-Energy-Geräte wie Peripheriegeräte (denken Sie an Herzmonitore, Fitnessgeräte usw.).

Ein Bluetooth Smart-Gerät kann nur mit Bluetooth Smart und Bluetooth Smart Ready-Geräten kommunizieren. Es ist ein Protokoll, das den langfristigen Betrieb von Bluetooth-Geräten bei geringer Datenübertragung ermöglicht. BLE ermöglicht kleinere Formfaktoren, eine bessere Leistungsoptimierung und Energiezellen, die mit einer einzigen Ladung jahrelang halten.

3) Bluetooth Smart Ready-Geräte – Grundsätzlich Geräte, die sowohl Bluetooth Low Energy als auch Bluetooth unterstützen können BR/EDR (Klassisches Bluetooth).

Bluetooth Low Energy Technologie arbeitet im gleichen Spektrumbereich (dem 2,400–2,4835 GHz ISM-Band) wie die klassische Bluetooth-Technologie, verwendet jedoch einen anderen Kanalsatz. Anstelle der klassischen Bluetooth neunundsiebzig 1-MHz-Kanäle hat Bluetooth Low Energy vierzig 2-MHz-Kanäle. BLE ist nicht für die Übertragung großer Datenmengen geeignet und wird im Allgemeinen verwendet, um Geräte zu erkennen und einfache Kommunikationen durchzuführen.

Sowohl BLE als auch Klassisches Bluetooth kann bis zu 100 m Reichweite abdecken. Der größte Vorteil von BLE gegenüber Classic Bluetooth ist der Stromverbrauch. Der Stromverbrauch von BLE ist 90% niedriger als der von Classic Bluetooth, während die Übertragungsreichweite erhöht und auch die Sicherheit und Stabilität verbessert werden. BLE unterstützt AES-Verschlüsselung und CRC-Verifizierung , das die Sicherheit der Kommunikation zwischen angeschlossenen Geräten garantiert.

Beacon hat als Ortungstechnologie auf Basis des Bluetooth 4.0-Protokolls immer mehr Aufmerksamkeit auf dem Indoor-Ortungsmarkt erregt. Mit der Entwicklung der Internet-of-Things-Informatisierung und der kontinuierlichen Zunahme von Anforderungen an die Erfassung und Verarbeitung großer Datenmengen ist die stromsparende und kostengünstige Beacon-Technologie zum Schwerpunkt von Indoor-Positionierungsanwendungen geworden. Seine Eigenschaften können die schnelle Implementierung des IoT-Indoor-Positionierungssystems fördern.

1) Keine Kopplung

2) Erhalten Sie Informationen im Hintergrund

Der Informations-Push von Beacon erfordert eine APP. Wir müssen die APP jedoch nicht öffnen, wenn wir die Indoor-Positionierungsfunktion verwenden, um Beacon-Signale zu empfangen. Die entsprechende APP muss nur beim Anzeigen des Beacon-Informations-Push-Dienstes geöffnet werden.

3) Keine Datenübertragungsfunktion.

Die Basisstation des Beacon-Geräts überträgt nur die benötigten Informationen in Form von Broadcast-Daten und verwendet den nicht verbindbaren Bluetooth-Modus.

Wenn die APP laufen und Daten übertragen möchte, um mit dem Server zu kommunizieren, um benutzerdefinierte Funktionen zu erreichen und bestimmte Daten zu erhalten, müssen andere Datenkommunikationsmethoden wie Wi-Fi, 4G usw. aktiviert werden.

Darüber hinaus muss für die Beacon-Positionierung das Netzwerk nicht verwendet werden, was bedeutet, dass das Netzwerk nicht über den Server läuft. Der Beacon-Positionierungsalgorithmus kann lokal implementiert werden, und das Gerät führt die Positionsbestimmung selbst durch, ohne über den Online-Server zu berechnen. Voraussetzung ist, dass die Kartendaten vorab initialisiert und auf das lokale Gerät geschrieben werden.

4. Der Unterschied zwischen iBeacon und Eddystone

1) iBeacon

Die iBeacon-Technologie ist eine präzise Mikropositionierungstechnologie basierend auf Bluetooth 4.0, die von Apple 2013 auf der WWDC eingeführt wurde. Die zugrunde liegende Technologie verwendet BLE. Es wird nach dem iPhone 4S unterstützt.

Wenn sich das Smartphone in der Nähe eines Beacons befindet, kann das Smartphone das Beacon-Signal empfangen. Und der Signalempfangsbereich kann 50 m erreichen.

Apple hat iBeacon-bezogene Schnittstellen in CoreLocation.framework eingefügt. Google unterstützt die Funktion in Android 4.3 und späteren Versionen. Entwickler können die iBeacon-Technologie verwenden, solange sie die technischen iBeacon-Standards erfüllen. Eine gewisse Einschränkung besteht darin, dass das Protokollformat nicht geändert werden kann.

2) Wirbelstein

Eddystone ist ein plattformübergreifender Open-Source-Bluetooth-LE-Beacon, der am 15. Juli 2015 von Google eingeführt wurde. Er wird hauptsächlich verwendet, um verschiedene Informations-Pushs an Menschen in der Öffentlichkeit zu senden.

Da Google es als Open-Source-Projekt ansieht, verwendet man nicht den Firmennamen, um das Open-Source-Projekt zu benennen. Das Android-Betriebssystem verwendet beispielsweise nicht den Google-Firmennamen. Die Öffentlichkeit muss nicht wissen, von welchem Unternehmen Eddystone stammt. Nur der OEM, der den Beacon erstellt hat, und der entsprechende App-Entwickler wissen es.

5. So verwenden Sie BLE für Beacon-Geräte

Jetzt wissen wir, was BLE, Beacon, iBeacon, Eddytstone sind. Werfen wir einen Blick darauf, wie Funktionen auf Basis der BLE-Technologie für Beacon-Geräte implementiert werden können?

Die Rolle von BLE-Geräten ändert sich im Peer-to-Peer- (d. h. Unicast) oder im Broadcast-Modus. Die gemeinsamen Rollen sind wie folgt.

Lassen Sie uns verstehen, wie die vollständige BLE-Verbindung funktioniert.

1) Die Prozessanalyse des BLE-Werbescans und der Verbindung

Ein Peripheriegerät oder Sender beginnt immer mit Werbung, bevor er eine Verbindung akzeptiert. Tatsächlich sind die Werbepakete der einzige Weg, der es einer Zentrale oder einem Scanner ermöglicht, ein Peripheriegerät oder einen Sender zu entdecken. Der Slave sendet in jedem bestimmten Zeitintervall ein Advertisement Packet. Das Intervall liegt zwischen 20 ms und 10,24 s, das als bezeichnet wird Sendeintervall . Die neue interne Übertragung wirkt sich auf die Verbindungszeit für das nächste Booten aus.

Der Meister muss die Broadcast-Paket bevor Sie die Verbindungsanfrage senden. Der Slave überwacht die Verbindungsanfrage des Masters nur für eine gewisse Zeit nach dem Senden eines Broadcast-Pakets. Ein Broadcast-Paket kann eine bestimmte Anzahl von Datenbytes enthalten [BLE4.2: 31 Byte; BLE5.0: 251 Byte (erweitertes Paket)]. Es enthält normalerweise Benutzername, Geräteinformationen, anschließbares Logo usw. Broadcast-Typen können in vier Typen unterteilt werden:

Wenn der Master ein Broadcast-Paket empfängt, sendet er eine Scan-Anfrage, um weitere Broadcast-Daten zu erhalten, und die Voraussetzung ist, dass der aktive Scanner konfiguriert wurde. Anschließend antwortet der Slave auf den Scan-Request mit einer Scan-Response, die zusätzlich 31 Byte Daten enthalten kann.

Broadcast, Scan-Anfrage und Antwort verwenden sie drei verschiedene 2,4-G-Frequenzbänder, um WLAN-Störungen zu vermeiden.

Das Scannen wird vom Master verwendet, um Broadcast-Pakete zu überwachen und Scan-Anfragen zu senden. Es gibt zwei Timing-Parameter, die beachtet werden müssen: "Scan Window" (Die Zeitdauer für einen Scan) und "Scan Interval" (Die Gesamtzeit eines Scans, einschließlich der Zeit, zu der der Scan angehalten wurde und die Zeit, zu der die Scan läuft). Für jedes Scan-Intervall entspricht die Master-Scan-Zeit dem "Scan-Fenster". Das heißt, wenn das "Scanfenster" gleich dem "Scanintervall" ist, bedeutet dies, dass der Master kontinuierlich scannt. Daher ist das Tastverhältnis des Master-Scans die "Scanfenster"-Zeit dividiert durch die "Scanintervall"-Zeit und dann multipliziert mit 100 %.

Wenn der Master die Verbindung eingehen möchte, durchläuft er denselben Vorgang wie beim Scannen von Broadcast-Paketen. Wenn die Verbindung aufgebaut ist und der Master ein Broadcast-Paket empfängt, sendet der Master eine Verbindungsanfrage an den Slave.

Die Rollen von Master und Slave werden entsprechend dem ersten Datenaustausch in der Verbindung definiert. Beim Verbinden fordert der Master Daten gemäß dem vom Slave definierten "Intervall" an. Die Intervallzeit wird "Verbindungsintervall" genannt. Und es wird für die Master-Verbindung verwendet. Der Slave kann jedoch Verbindungsparameter-Aktualisierungsanforderungen an den Master senden.

Laut Bluetooth Core Specification muss das Intervall zwischen 7,5 ms und 4 s liegen. Wenn der Slave nicht innerhalb des Zeitrahmens auf das Paket vom Master antwortet, wird dies als Verbindungsüberwachungszeitüberschreitung bezeichnet und die Verbindung gilt als verloren. Es ist möglich, einen höheren Datendurchsatz zu erreichen, indem mehrere Pakete in jedem Verbindungsintervall übertragen werden, und jedes Paket kann bis zu 20 Byte senden. Wenn jedoch der aktuelle Stromverbrauch kontrolliert werden soll und der Slave keine Daten zu senden hat, kann eine bestimmte Anzahl von Intervallen ignoriert werden. Die ignorierten Intervalle werden als "Slave-Latenz" bezeichnet. Bei einer Verbindung springt das Gerät im Frequenzband durch alle Kanäle.

2) So verwenden Sie Beacon

Das Beacon-Gerät verwendet nur den Broadcast-Kanal, daher gibt es keine BLE-bezogenen Verbindungsschritte. Als wörtliche Bedeutung von Beacon sendet dieses Gerät Datenpakete in einem bestimmten Zeitintervall, und die gesendeten Daten können von einem Master-Gerät wie einem Mobiltelefon abgerufen werden.

6. Einführung in die Verwendung der iBeacon-Technologie

Im Folgenden wird hauptsächlich die Verwendung von iBeacon vorgestellt.

1) Eigenschaften von iBeacon

iBeacon ist im Wesentlichen eine Standortinformation, daher hat Apple die iBeacon-Funktion in Core Location integriert. Es gibt drei Attribute, um einen iBeacon zu identifizieren: ProximityUUID, Major und Minor.

a) ProximityUUID ist eine NSUUID, die verwendet wird, um das Unternehmen zu identifizieren. Der von jedem Unternehmen und jeder Organisation verwendete iBeacon sollte dieselbe ProximityUUID haben, die auch als . bekannt ist UUID.

b) Haupt wird verwendet, um eine Gruppe verwandter Beacons zu identifizieren. Bei der Anwendung einer Supermarktkette sollte beispielsweise das Leuchtfeuer jeder Filiale den gleichen Major haben. Die Rolle von Major ähnelt der Gruppierung, um eine große Anzahl von Beacon-Geräten besser verwalten zu können.

c) Unerheblich wird verwendet, um einen bestimmten Beacon zu unterscheiden. Es ist die Nummernverwaltung von Beacon-Geräten in derselben Gruppe. Beispielsweise können in einer Supermarktkette verschiedene Produkte in einem bestimmten Regal unterschieden werden.

Wenn diese Attribute nicht angegeben sind, werden sie ignoriert, wenn das Gerät abgeglichen wird. Beispielsweise kann CLBeaconRegion, die nur die WahrscheinlichkeitUUID angibt, mit allen Beacon-Geräten eines Unternehmens übereinstimmen.

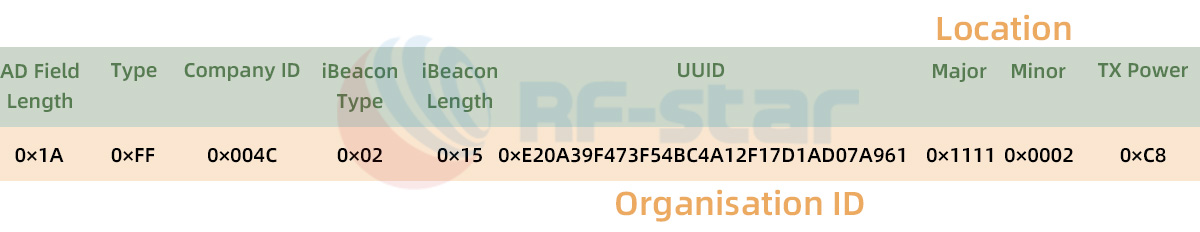

2) iBeacon-Rahmenformat

Das Folgende ist das iBeacon-Broadcast-Paketrahmenformat. Wir wissen, dass das Frame-Format aus Parametern wie Broadcast-Länge, Typ, Firmen-ID, iBeacon-Typ, iBeacon-Länge, UUID, Major, Minor und TX-Leistung besteht.

Die Firmen-ID soll das Firmenlogo anzeigen. Zum Beispiel die 16-Bit-UUID, die die folgenden Unternehmen auf Bluetooth SIG anwenden: Baidu (0xFDC2, 0xFDC3), Xiaomi (0xFDAB, 0xFDAA, 0xFE95), Alibaba (0xFE3C), Nordic (0xFE59, 0xFE58).

7. Einführung in die Verwendung der Eddystone-Technologie

Im Folgenden wird hauptsächlich die Verwendung von Eddystone vorgestellt.

1) Eigenschaften von Eddystone

Eddystone unterstützt nicht nur Open Source, sondern auch mehrere Frameworks. Apple iBeacon und Google „The Physical Web“ unterstützten bisher nur ein Framework.

Eddystone ist mit mehreren Frameworks kompatibel, und verschiedene Beacon-Anbieter verkaufen Beacons für unterschiedliche Zwecke. Das bedeutet, dass sowohl iOS- als auch Android-Telefone das Google Eddystone Beacon-Signal empfangen können. Dies ist eine sehr gute Nachricht für Händler, die Store-Informationen pushen müssen. Es bedeutet auch, dass alle Mobiltelefone Push-Nachrichten empfangen können, anstatt durch das iOS-System wie iBeacon eingeschränkt zu werden.

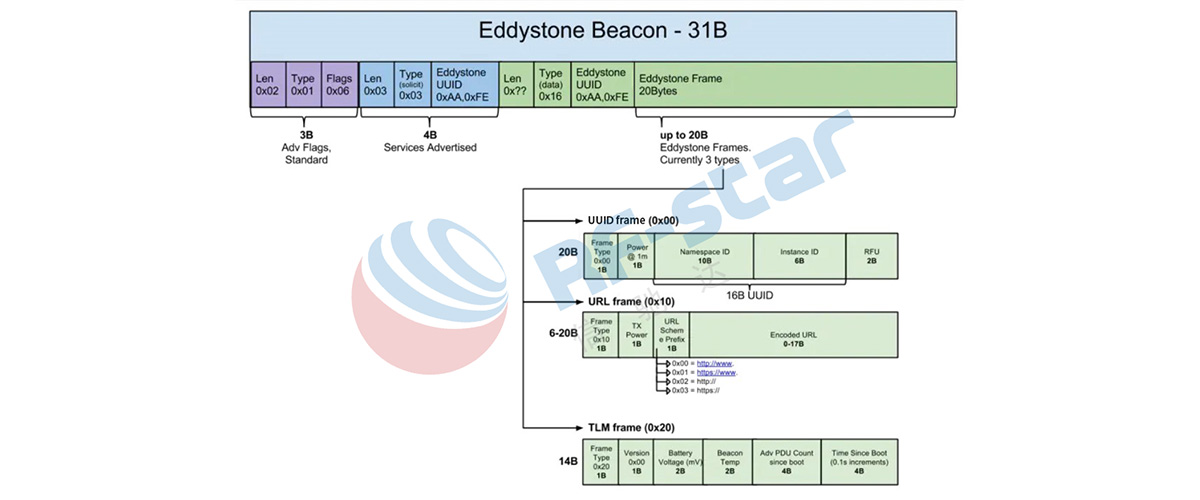

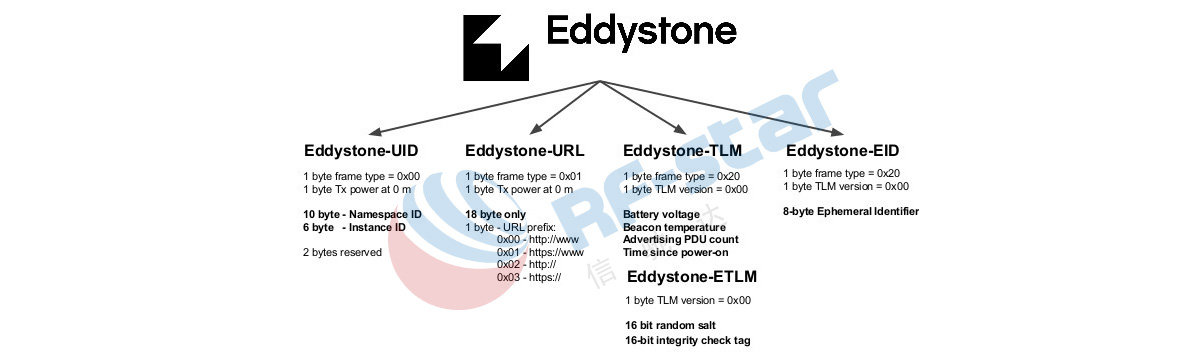

Eddystone Multiple Frameworks enthalten Daten in vier Formaten: UID, URL, TLM und EID.

Die UID von Eddystone sollte ursprünglich mit der iBeacon UUID kompatibel sein. Es bricht die Beschränkung von nur iBeacon UUID, UID kann von Händlern frei eingestellt werden. Die App kann festlegen, dass nur Nachrichten von dieser UID akzeptiert werden. Mit einer eindeutigen UID kann die Händler-App auch feststellen, wo sich der Benutzer auf der Welt befindet und relevante Informationen wie Coupons, WLAN-Verbindungen usw.

URL link ist offensichtlich weiter verbreitet und einfacher als UID. Es gibt Browser auf jedem Mobiltelefon, und sie können die URL öffnen. Bei dieser einmaligen Übertragung möchte der Nutzer die App nicht herunterladen, um die Push-Informationen zu erhalten, und die URL ist zweifellos die beste Wahl.

Die TLM Das Remote-Telemetrie-Framework ist nützlich für Unternehmen, die eine große Anzahl von Beacons steuern müssen. Die meisten Beacons sind batteriebetrieben und müssen nach einiger Zeit ersetzt oder aufgeladen werden. Das Telemetriedaten-Framework ermöglicht es dem Beacon, seinen eigenen Status wie Energieinformationen an das umgebende Personal zu senden, sodass das Personal gezielt für Wartung und Austausch eingesetzt werden kann.

EID ist ein Sicherheitsrahmen. Es ist ein Beacon, der es nur autorisierten Benutzern ermöglicht, Informationen zu lesen. In einem Unternehmen werden beispielsweise Beacons in der Lobby platziert, um sie an alle Kunden und Besucher zu senden. Allerdings liegen dem Unternehmen auch Informationen vor, die es nur an die Mitarbeiter weitergeben möchte. Offensichtlich möchten sie nicht, dass diese Informationen von Kunden und Besuchern gesehen werden.

2) Eddystone-Rahmenformat

Eddystone verwendet nicht das Herstellerdatenfeld, sondern setzt den 0xFEAA-Wert in das vollständige 16-Bit-Dienst-UUID-Feld und verwendet das zugehörige Dienstdatenfeld, um die Beacon-Informationen zu enthalten. Hier sind die vollständigen Details.