Wenn Sie ein Internet der Dinge (IoT) Designer, stehen Sie wahrscheinlich oft vor der Herausforderung, mit weniger mehr Sicherheit zu erreichen, und suchen ständig nach neuen Möglichkeiten, Ihre Produkte vor einer ständig wachsenden Liste von Bedrohungen mit schlanken Systemressourcen und möglicherweise begrenzter Erfahrung zu schützen.

Gibt es IoT-Anwendungen die keine Sicherheitsmaßnahmen ergreifen müssen?

Jedes Gerät, das eine Verbindung zum Internet herstellt, kann lokalen oder Remote-Angriffen ausgesetzt sein. Angreifer können auf fast jedes verbundene Gerät abzielen, um zu versuchen, im System gespeichertes geistiges Eigentum des Herstellers zu stehlen, Zugriff auf Benutzerdaten zu erlangen oder sogar das System böswillig zu manipulieren, um Benutzer zu kompromittieren oder Dritte online anzugreifen.

Wie der große Distributed Denial of Service (DDoS)-Angriff Ende letzten Jahres gezeigt hat, der von Experten als der größte seiner Art in der Geschichte bezeichnet wurde, können sogar scheinbar harmlose Produkte wie digitale Heimvideorekorder (DVRs) böswillig infiziert und als „ botnets“, um den Betrieb von Drittanbietern zu stoppen. Der Angriff im letzten Jahr betraf Dienste wie Twitter und PayPal, aber ähnliche Angriffe könnten potenziell auf große intelligente Infrastrukturtechnologien wie Stromnetzsysteme abzielen. Laut einer Studie von Kapersky Lab aus dem Jahr 2016 kann ein einzelner DDoS-Angriff ein Unternehmen mehr als 1,6 Millionen US-Dollar kosten.

Sollen IoT-Sicherheit Funktionen hauptsächlich auf Wi-Fi und die Verschlüsselung von Paketen auf Internet-Ebene ausgerichtet sind, die über die Luft gesendet werden?

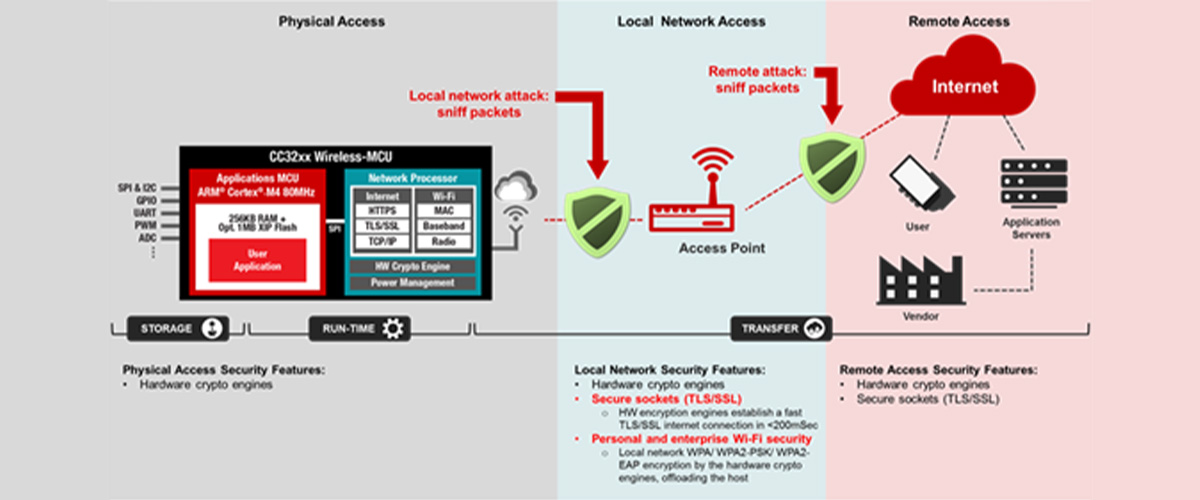

Abbildung 1: Sicherheitsfunktionen des lokalen Netzwerks in Aktion

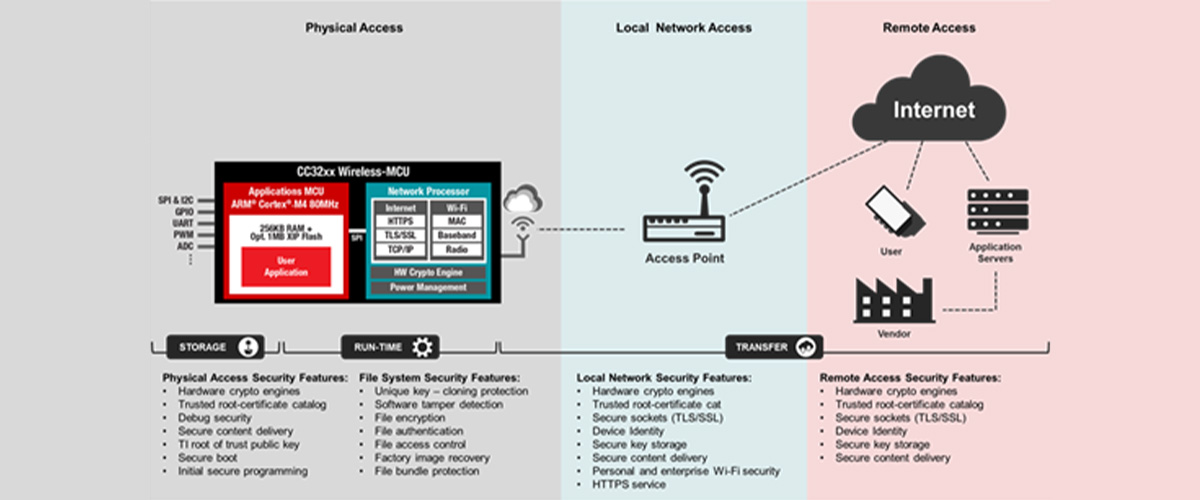

Abbildung 2: CC3220-Sicherheitsfunktionen

Benötigen Sie eine High-End-Mikroprozessoreinheit (MPU) oder ein dediziertes Sicherheitselement, um Ihre Produkte effektiv vor möglichen Risiken zu schützen?

Während immer schlanker IoT-Systemressourcen stellen oft Designherausforderungen dar, Sie können dennoch versuchen, eine robustere Sicherheit in MCU-basierten, Stücklisten (BOM)-optimierten Systemen anzustreben. Die ersten Schritte bestehen darin, zu ermitteln, welche Systemressourcen gefährdet sind, wo potenzielle Gefährdungspunkte bestehen und welche Bedrohungen das System voraussichtlich gefährden. Von dort aus arbeiten Sie an der Auswahl von Komponenten, die eine breite Palette integrierter hardwarebasierter Sicherheitsfunktionen bieten, während Sie die Host-MCU entlasten.

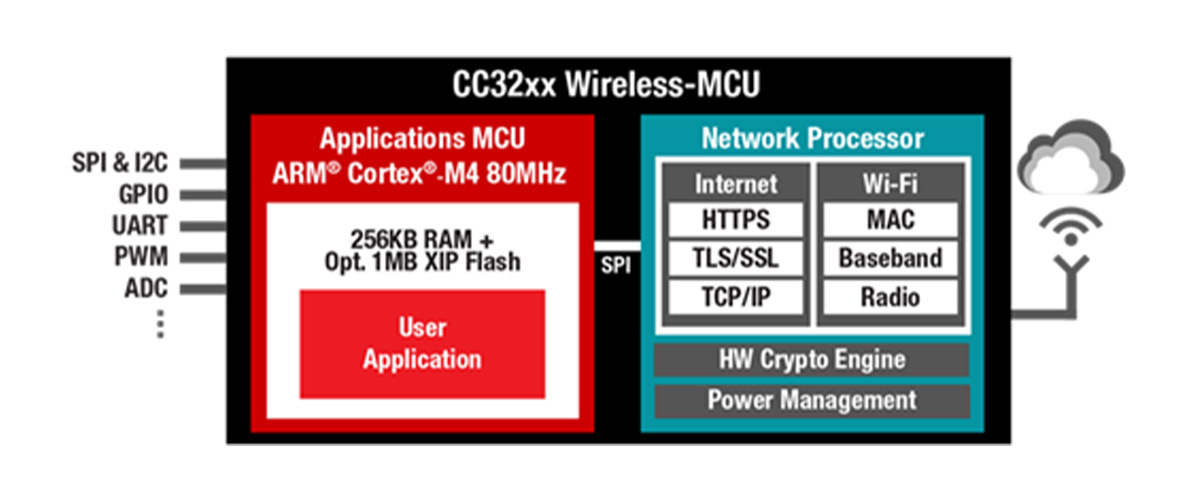

· Verlagern Sie die Verarbeitung der Sicherheitsfunktionen des Geräts (einschließlich der sicheren Dateisystemverwaltung) auf den Netzwerkprozessor und die Hardware-Kryptografie-Engines. Dadurch können die Millionen Instruktionen pro Sekunde (MIPS) und der Anwendungs-MCU-Speicher ausschließlich der Host-Anwendung gewidmet werden.